1. Conceptos básicos de Active Directory

El Directorio Activo (también conocido como Active Directory en inglés) es un servicio de directorio de red desarrollado por Microsoft. Su objetivo principal radica en proporcionar un servicio centralizado para la gestión y organización de recursos de red, como usuarios, grupos, impresoras y otros dispositivos, facilitando así la administración, autenticación y autorización en entornos empresariales de manera eficiente y segura.

El Directorio Activo incluye componentes lógicos y físicos.

1.1 Componentes lógicos del Directorio Activo

La estructura lógica se centra en la administración de los recursos de la red organizativa, independientemente de la ubicación física de dichos recursos, y de la topología de las redes subyacentes.

Los componentes de la estructura lógica del Directorio Activo son:

-

Objetos: Son los componentes básicos de la estructura lógica representan a usuarios y recursos como equipos e impresoras. Las clases de objetos son esquemas o plantillas de los tipos de objetos que pueden crear en el directorio activo.

-

Unidades organizativas: Es un contenedor para organizar los objetos en un dominio, a la que se pueden asignar valores de configuración de directivas de grupo.

-

Dominios (Domain): Colección de objetos: usuarios, grupos, equipos, etc. Se representa por un nombre de dominio DNS. Ejemplo: empresa.local

-

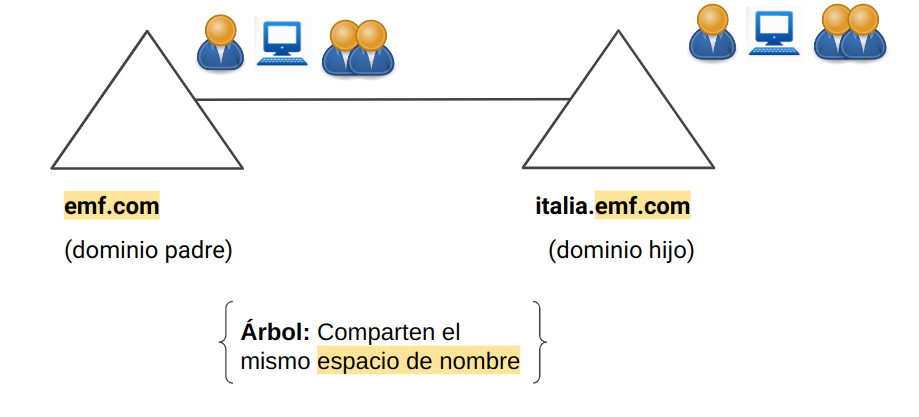

Árboles de dominios (Tree): Los árboles están compuestos por uno o varios dominios. Estos dominios están dentro del mismo espacio de nombres.

-

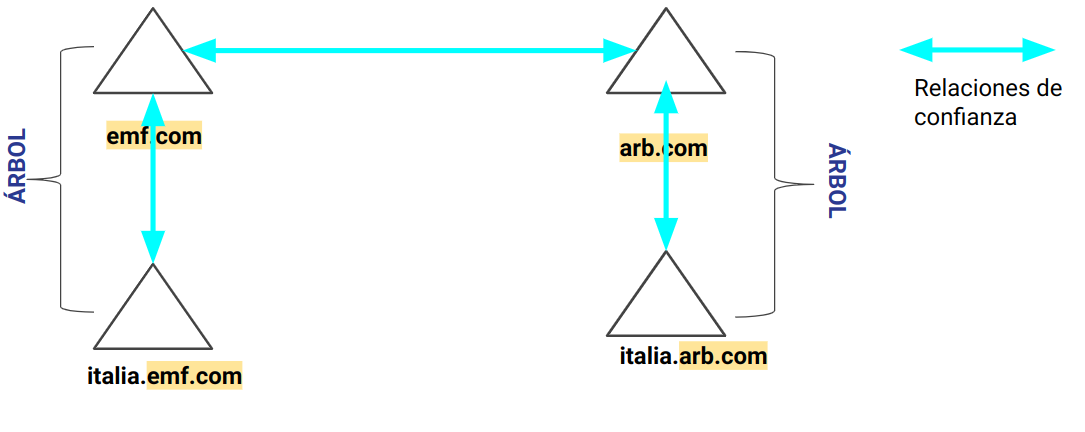

Bosque (Forest): Colección de árboles. Los dominios dentro de un bosque establecen relaciones de confianza, y esto les permite compartir recursos. Los dominios dentro del bosque no comparten el mismo espacio de nombres.

1.2 Componentes físicos del Directorio Activo

Los elementos de la estructura física son los siguientes:

- Sitios: En una red física, un sitio representa un conjunto de equipos conectados mediante una línea de alta velocidad, como una red de área local. En AD, los sitios representan la estructura física, o topología de red. Es importante distinguir entre sitios y dominios. Lo sitios representan la estructura física de red, mientras que los dominios representan la estructura lógica de la organización.

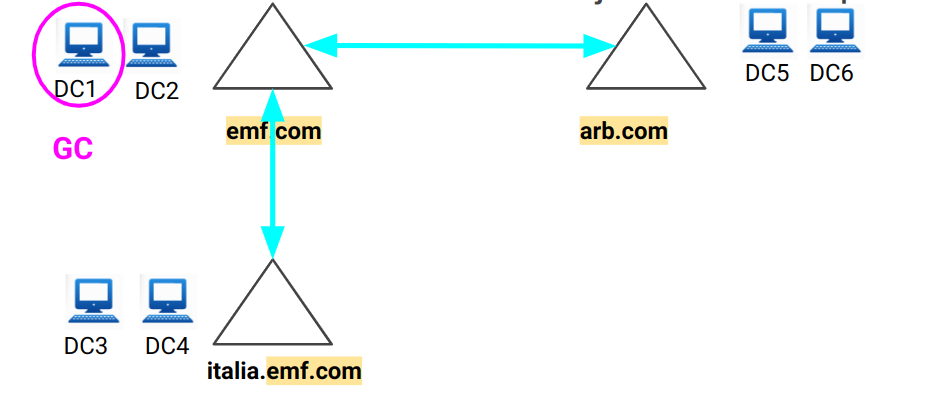

- Controlador de dominio (Domain Controller): Es el servidor ejecutando Windows Server con el directorio activo instalado, que contiene la base de datos de objetos del directorio para un determinado dominio.

Cada controlador de dominio contiene varias particiones del Directorio Activo:

- Particiones del dominio: contienen las réplicas de todos los objetos en ese dominio. Esta partición se replica solamente a otros Controladores de Dominio del mismo dominio.

- Particiones de configuración: contienen la topología del bosque. La topología que es el esquema de conexión de los sitios, registra todas las conexiones de los controladores de dominio en el mismo bosque.

- Particiones del esquema: contiene el esquema del bosque. Cada bosque tiene un esquema para que la definición de cada clase del objeto sea única. Las particiones de configuración y esquema se replican en cada Controlador de Dominio del bosque.

- Particiones de aplicaciones: contienen los objetos relacionados a la seguridad y se utilizan en las aplicaciones. Se replican en Controladores de Dominio especificados en el bosque.

-

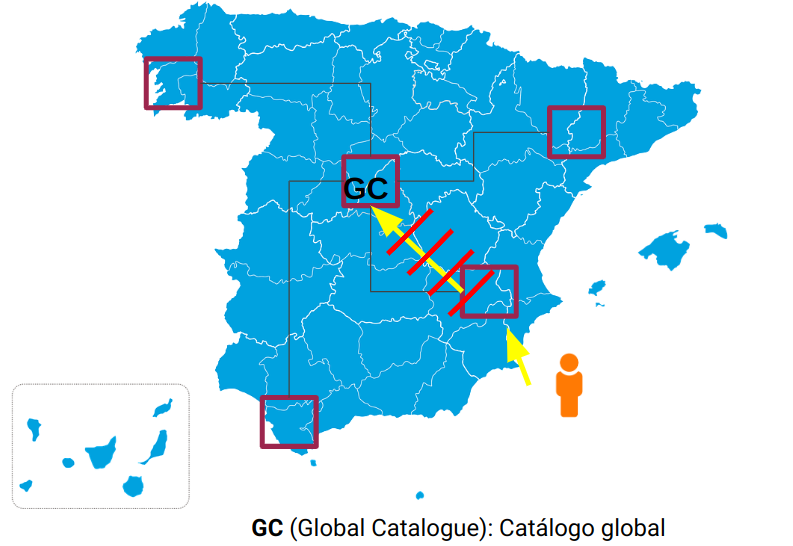

Catálogo Global (Global Catalog): Es un servidor que almacena una copia completa de todos los objetos del directorio para su dominio host y una copia parcial de solo lectura de todos los objetos del resto de dominios del bosque.

2. Instalación de Active Directory

Existen 3 métodos de instalación:

-

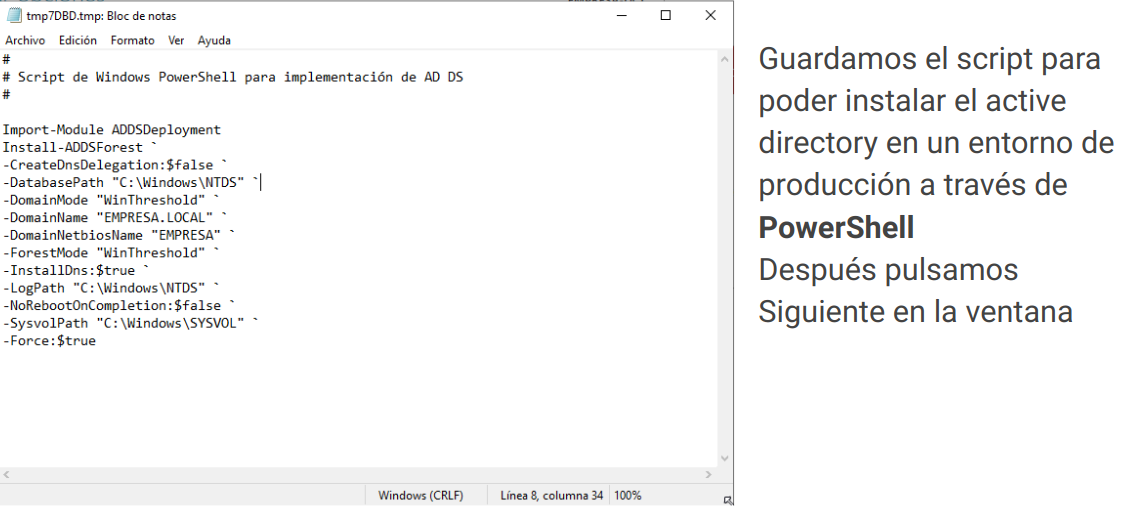

Mediante PowerShell

-

- Install-WindowsFeature AD-Domain-Services

- Install-ADDSDomainController

-

Mediante el administrador del servidor

- Mediante dcpromo /unattend:

2.1 Instalación de Active Directory mediante el Administrador del Servidor

-

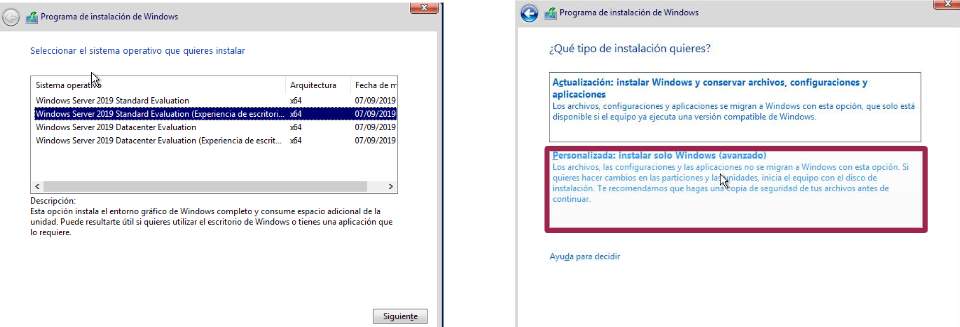

Realizamos una instalación limpia de Windows Server 2019 con interfaz gráfica (GUI) en VirtualBox.

-

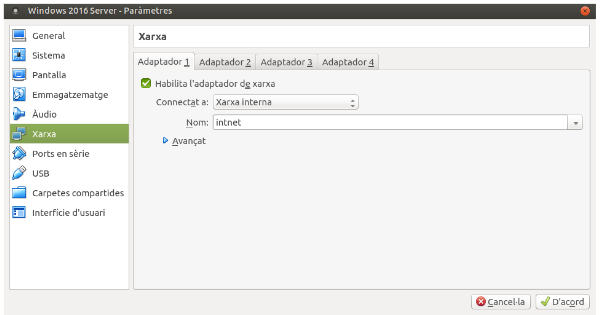

El adaptador de red en VirtualBox lo cambiamos a Red Interna.

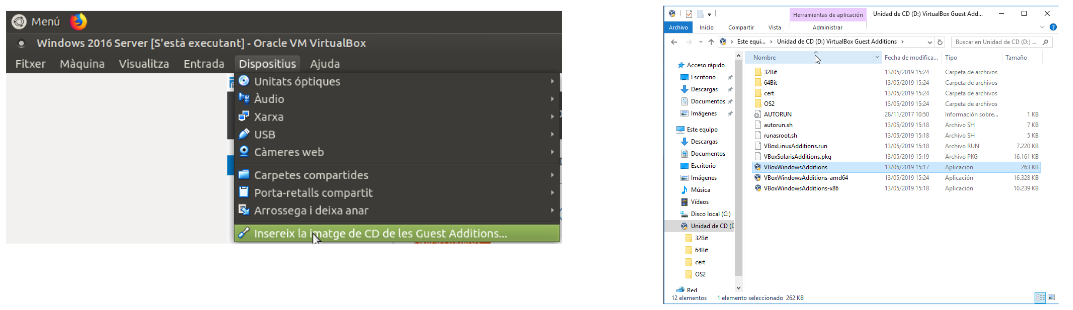

- Instalamos VirtualBox Guest Additions

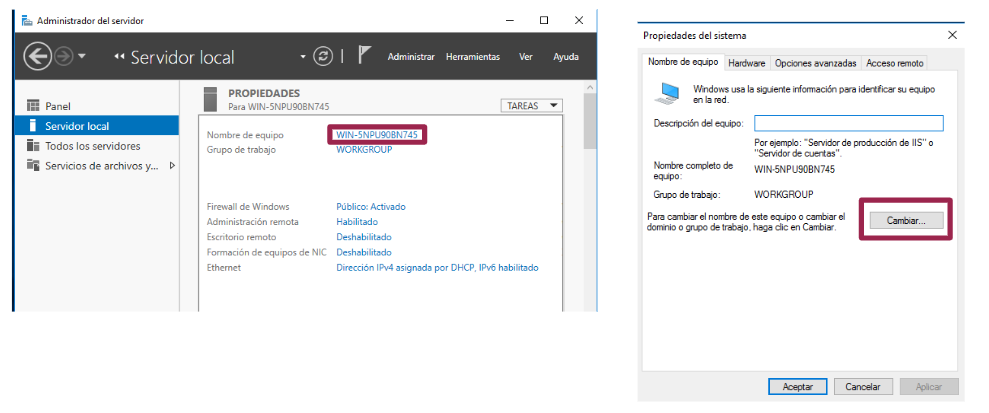

- Renombramos el nombre del equipo a empresa-DC1

-

Abrimos el Administrador del Servidor

-

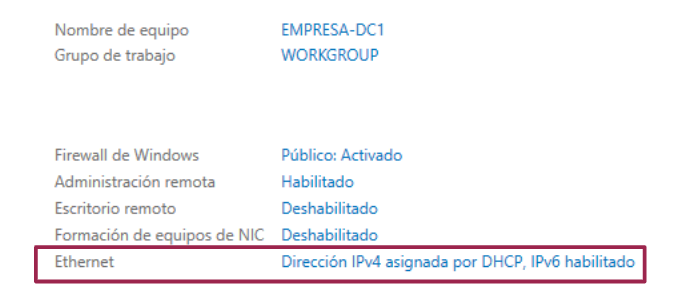

Seleccionamos Servidor Local

-

-

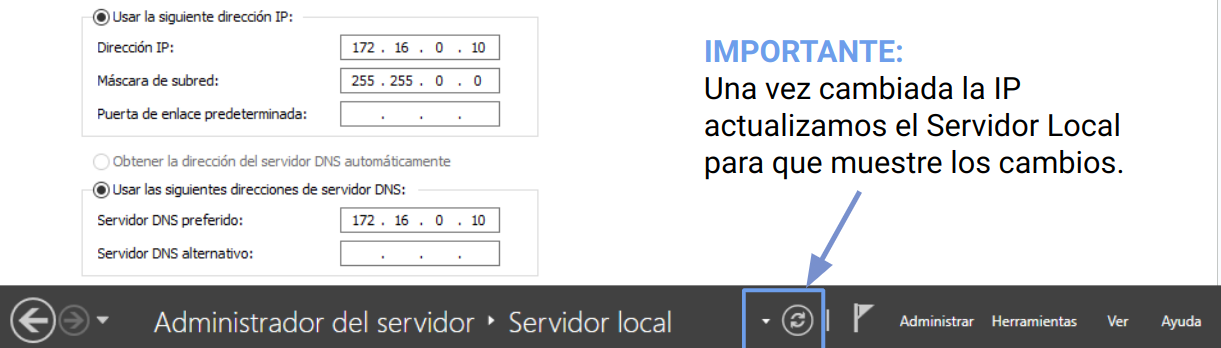

Un controlador de dominio (DC) no puede tener una IP dinámica, así que la cambiamos por la siguiente estática:

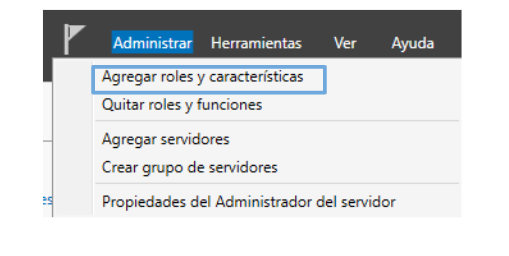

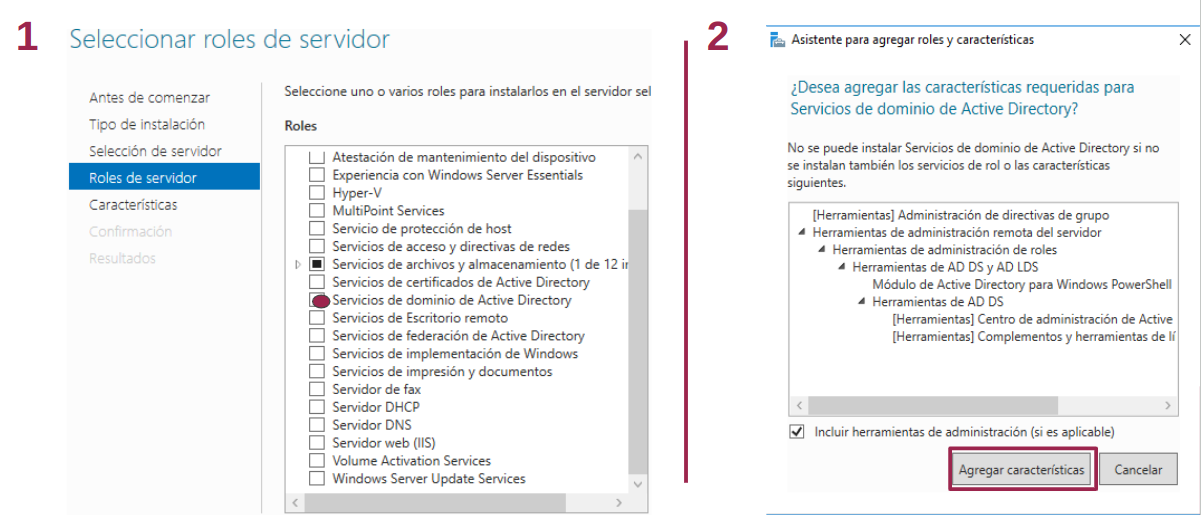

- A continuación hacemos click en Administrar -> Agregar roles y características (Parte superior derecha del Administrador del Servidor)

- En las siguientes pantallas hacemos clic en Siguiente y dejamos las opciones por defecto. Finalmente presionamos el botón de Instalar

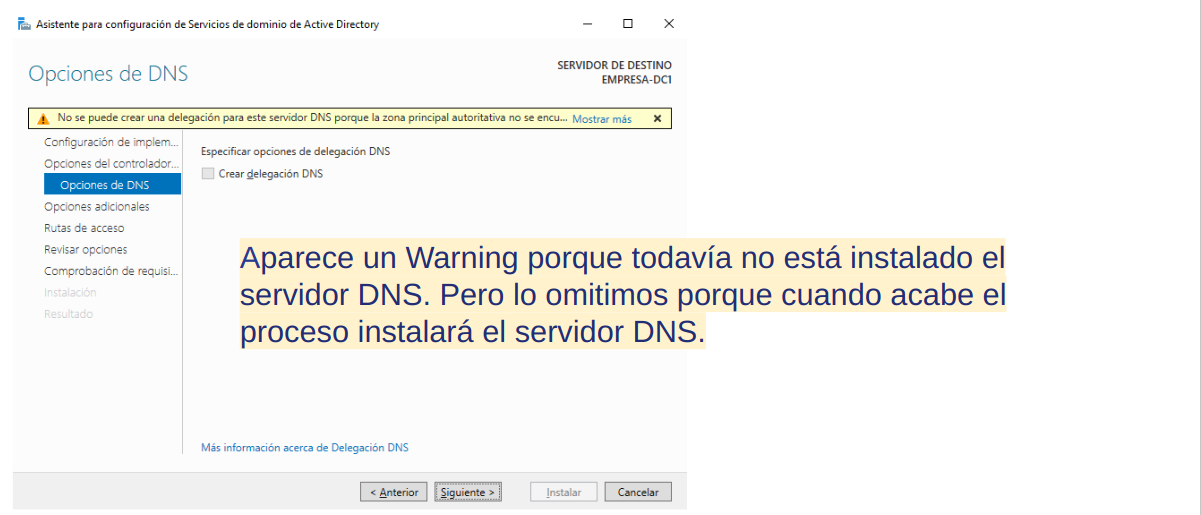

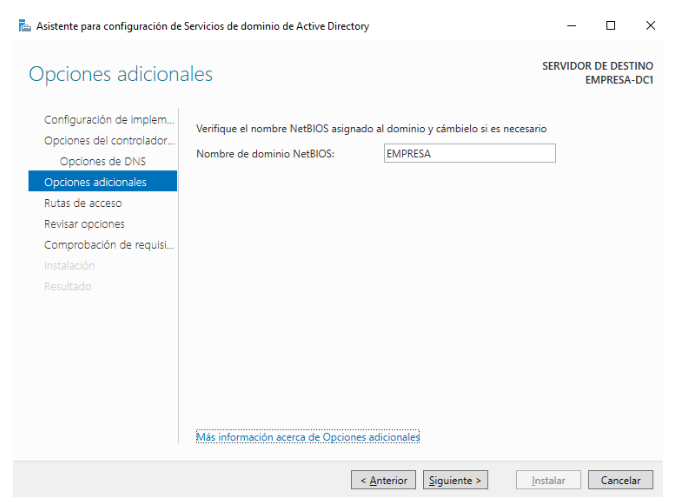

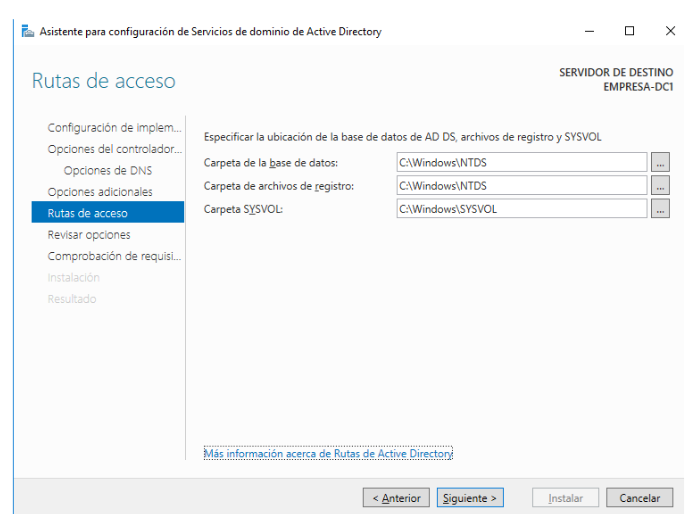

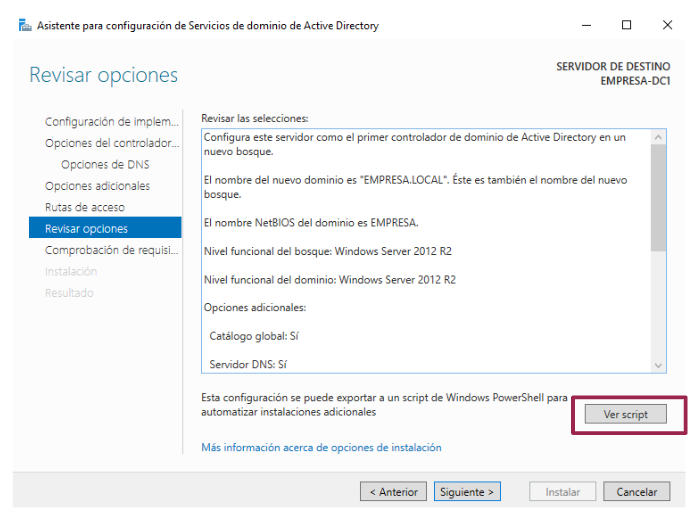

En esta pantalla debemos indicar el tipo de operación que queremos realizar. En este caso, como no disponemos de infraestructura previa, seleccionamos la opción de Agregar un nuevo bosque.

En el siguiente paso (Opciones del controlador de dominio) indicamos el nivel de funcionalidad del controlador.

Ver script nos permite obtener un script en PowerShell para automatizar la instalación sin tener que volver a introducir de nuevo todos los datos.

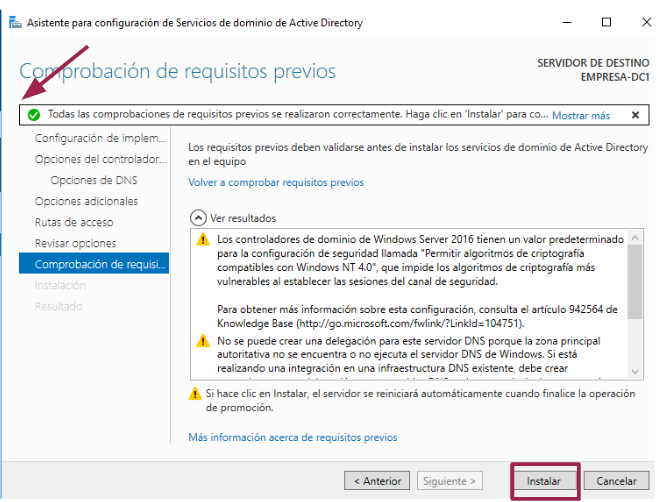

En la pantalla de Comprobación de requisitos, se verifica que el sistema cumple todos los requisitos para convertirse en controlador de dominio.

2.2 Verificación de la instalación

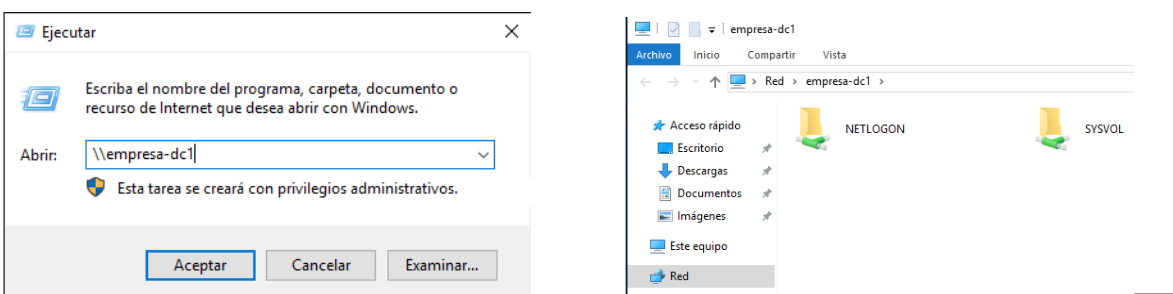

- Accedemos a Windows Server con la cuenta del Administrador.

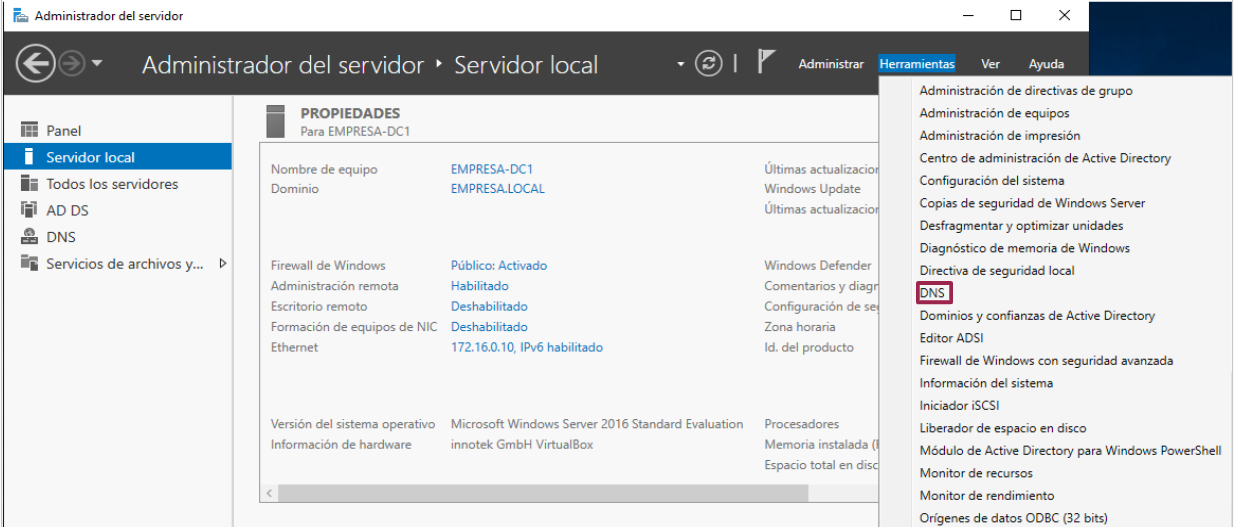

- Accedemos al “Administrador del Servidor” => Herramientas => Usuarios y equipos de Active Directory.

- Observamos como muestra el dominio EMPRESA.LOCAL que ha sido creado.

2.3 Unir un cliente Windows a un dominio

- Importamos en VirtualBox la máquina virtual de Windows 10 o Windows 11. No olvides marcar la opción de resetear MAC Address de las tarjetas de red.

- El adaptador de red en VirtualBox lo cambiamos a Red Interna.

- Arrancamos la máquina y accedemos a la configuración de red y cambiamos la dirección IP y la dirección de servidor DNS:

- Accedemos a las propiedades del equipo para unir al dominio EMPRESA.LOCAL

En caso de error:

- Verificar la dirección IP del cliente y del servidor que se encuentren en la misma red

- Realizar ping del cliente a la dirección IP del servidor: ping 172.16.0.10

- Verificar el servidor DNS

- Realizar ping empresa.local

-

En caso de estar todo bien configurado nos pedirá las credenciales de Administrador del servidor para poder unir el cliente al dominio.

3. Degradar un controlador de dominio desde la interfaz gráfica

La degradación del controlador de dominio se divide en dos pasos:

- En primer lugar procederemos a la degradación del controlador de dominio. Al final de este paso, el servidor dejará de actuar como controlador de dominio.

- A continuación, desinstalaremos los roles Servicios de dominio de Active Directory y DNS.

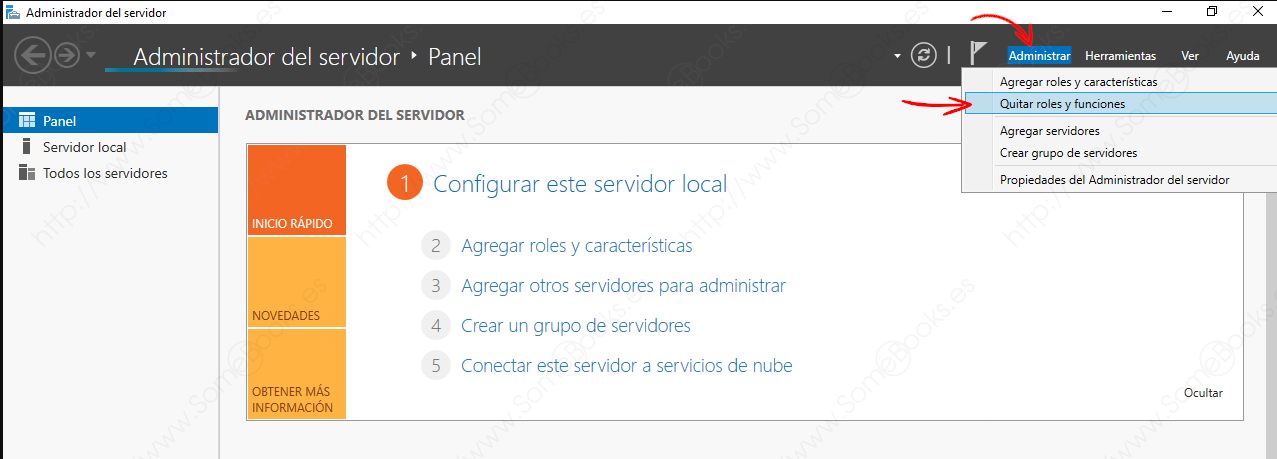

En el Administrador del servidor, desplegaremos el menú Administrar y elegiremos la opción Quitar roles y funciones.

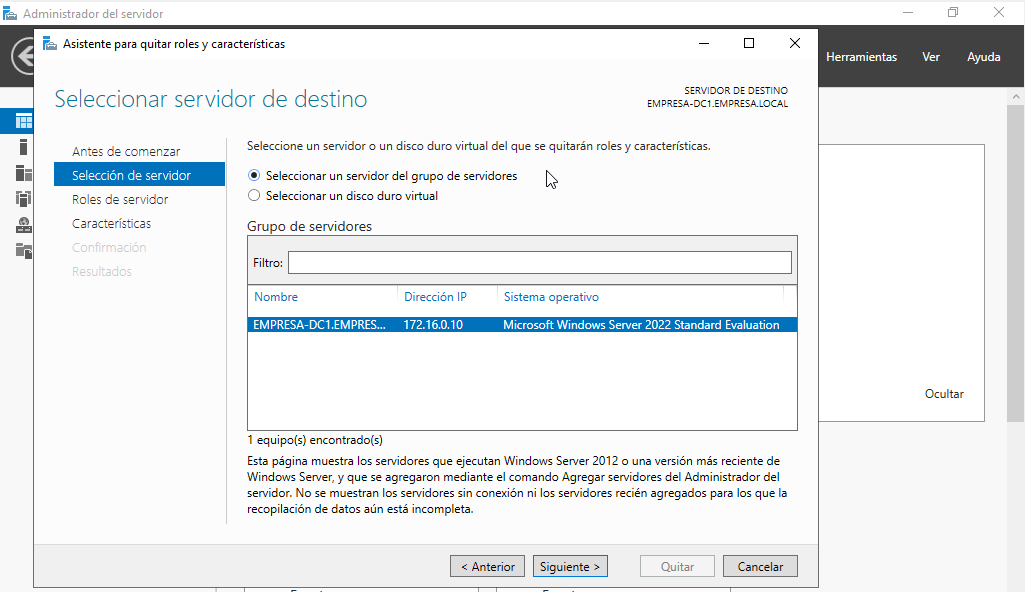

A continuación elegimos la opción “Seleccionar un servidor del grupo de servidores”.

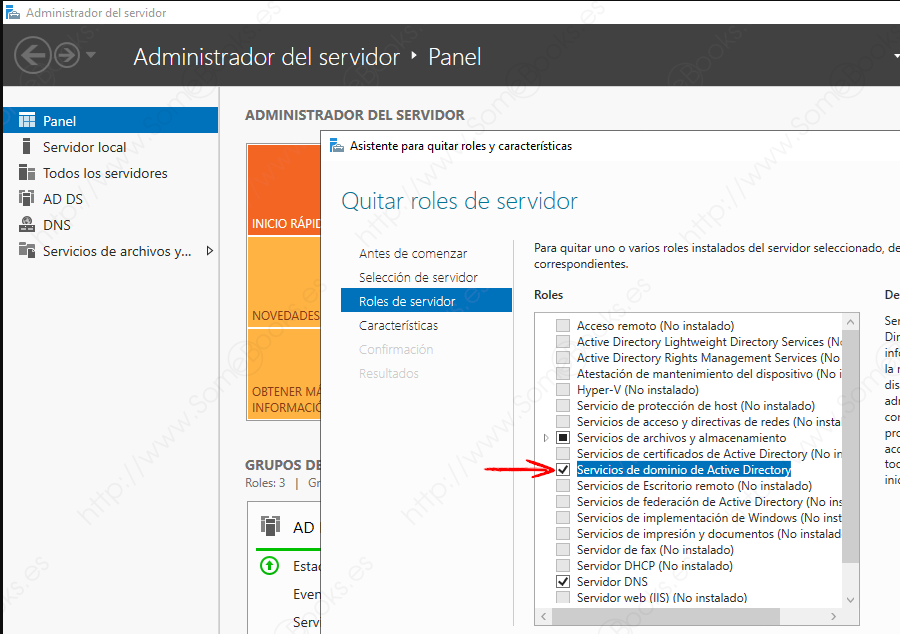

En la página Quitar roles de servidor, buscamos en la lista la entrada Servicios de dominio de Active Directory y hacemos clic para desmarcarla.

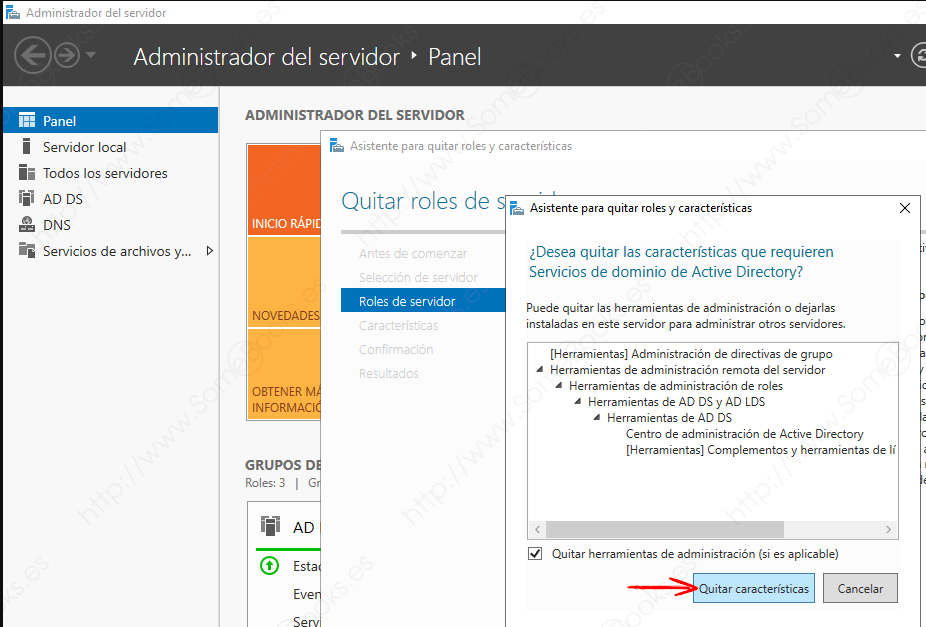

Después nos aparece un diálogo que nos indica que para eliminar los Servicios de dominio, también tendremos que eliminar las características.

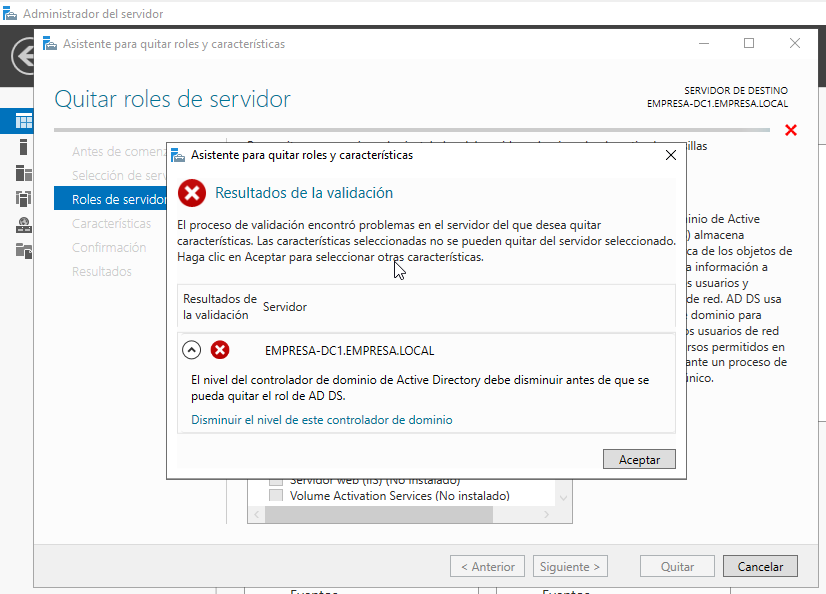

Se realiza una validación para ver si se cumplen todos los requerimientos que permitan desinstalar el rol y muestra un error.

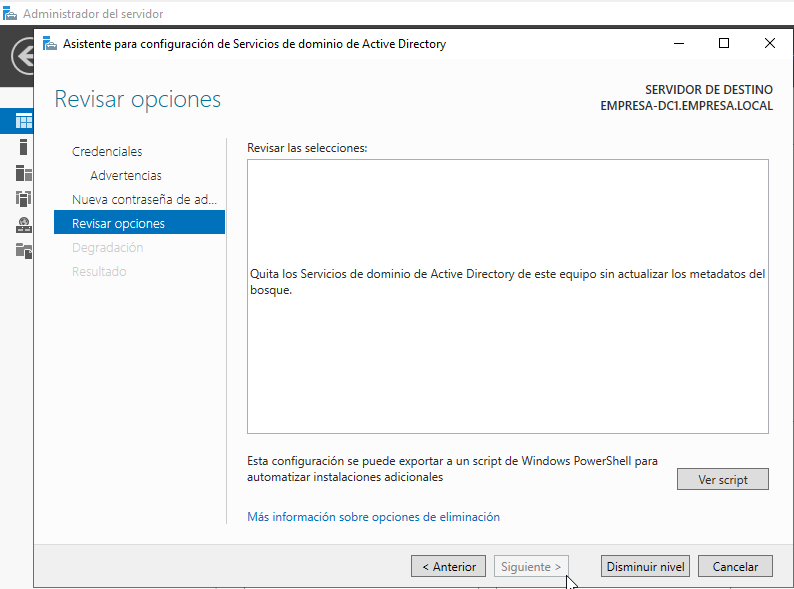

Hacemos clic en disminuir el nivel del controlador de dominio para poder proceder con la desinstalación.

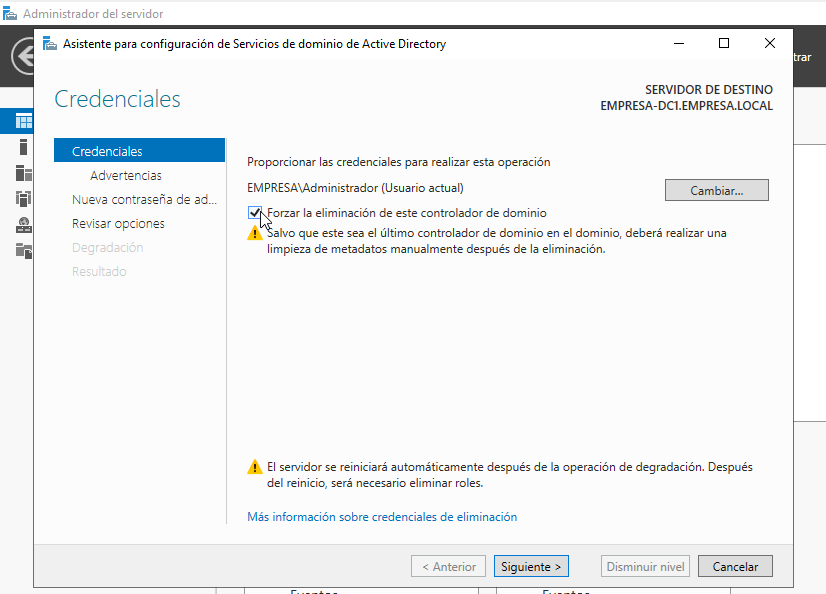

Hacemos clic sobre Forzar la eliminación de este controlador de dominio.

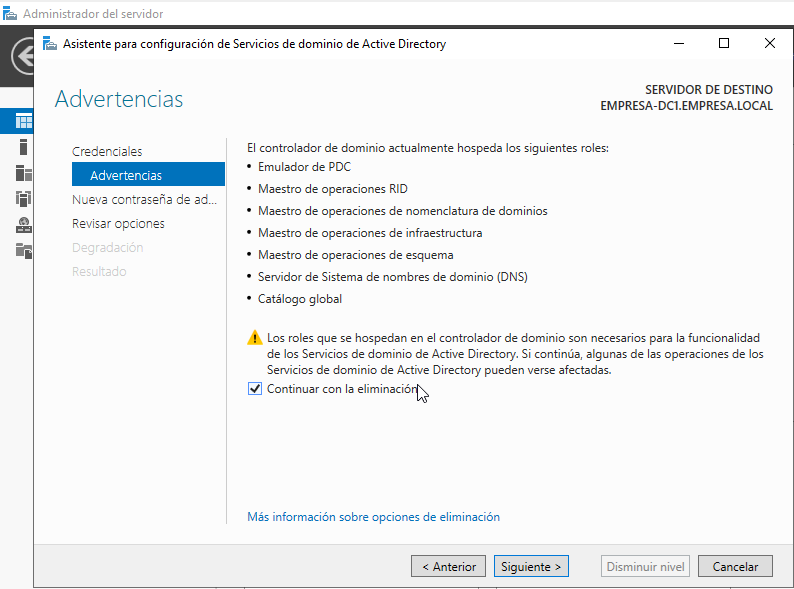

Para continuar, debemos marcar la opción Continuar con la eliminación.

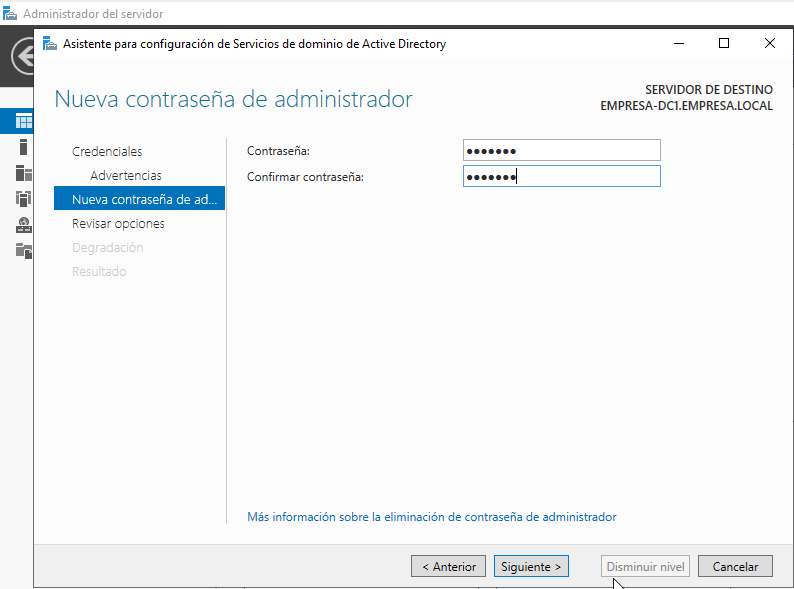

Escribimos la contraseña para la cuenta de Administrador.

Hacemos clic en Disminuir nivel

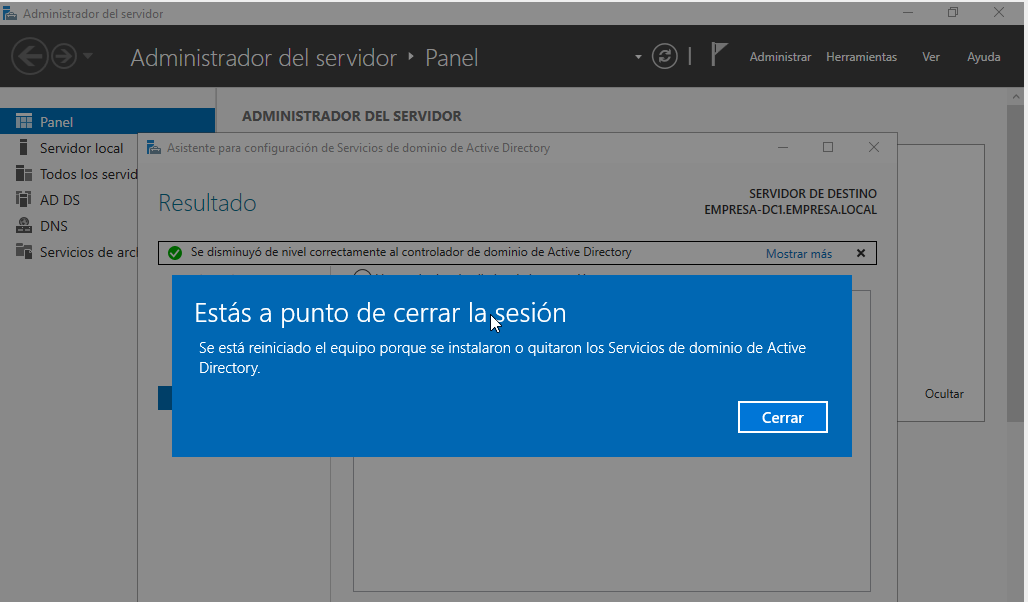

Después, el sistema comenzará a reiniciarse.

Una vez terminado el proceso de Disminur nivel, debemos desinstalar los roles Servicios de dominio de Active Directory y DNS.

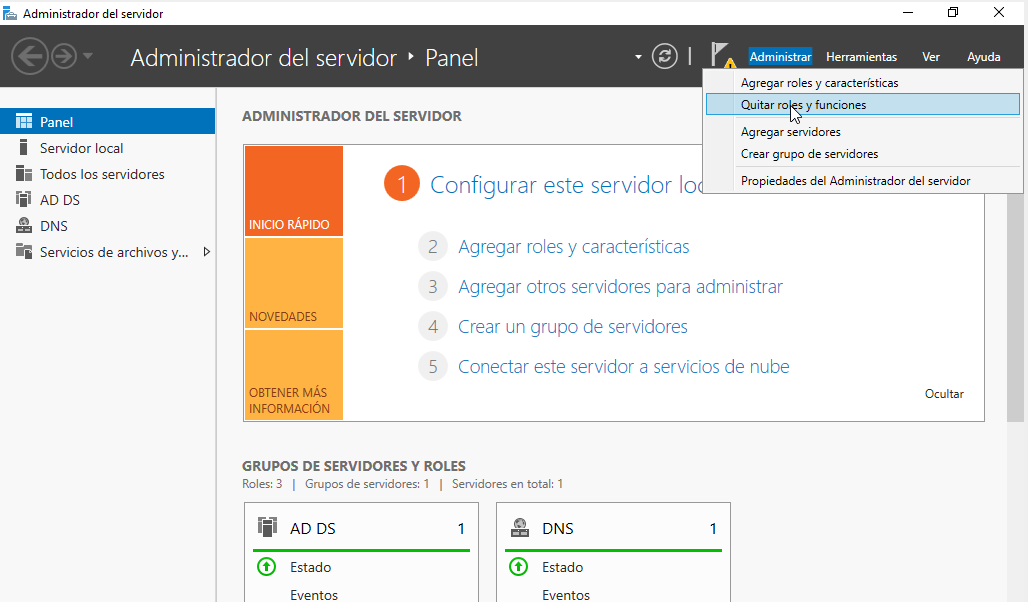

En el Administrador del servidor, desplegaremos el menú Administrar. Y elegimos la opción Quitar roles y funciones.

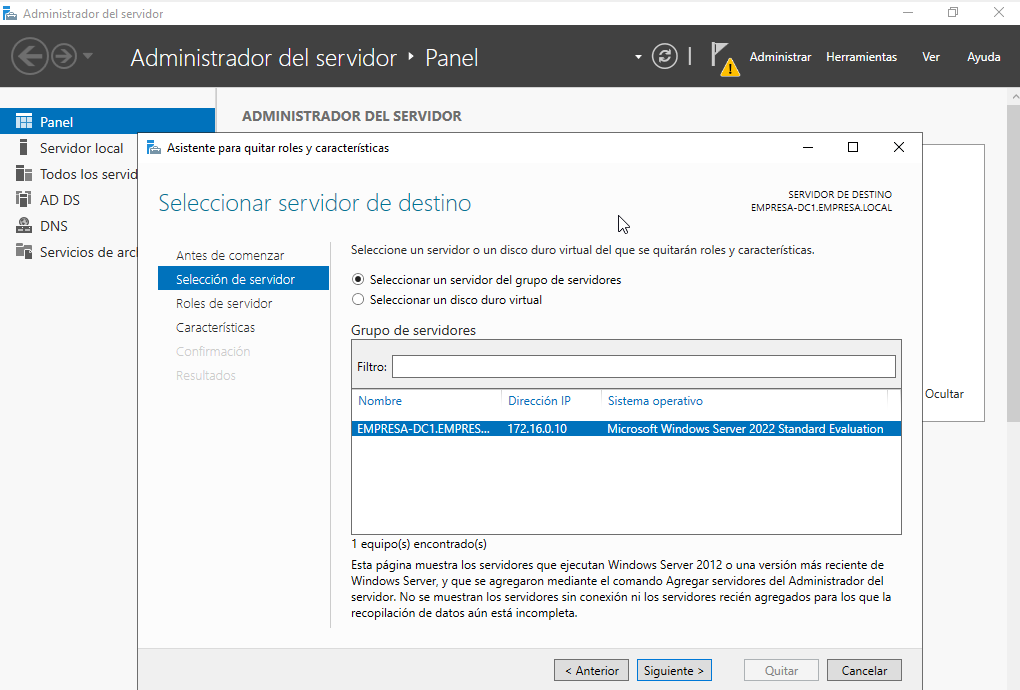

Seleccionar un servidor del grupo de servidores

Y desmarcamos la opción de “Servicios de dominio de Active Directory”

4. Gestión del directorio activo a través de la interfaz gráfica

4.1 Cuentas de usuario y equipo

- Una cuenta de usuario es un objeto que posibilita el acceso a los recursos del dominio. No siempre representan a personas concretas, sino que también pueden ser utilizadas como mecanismos de acceso para determinados servicios o aplicaciones de la máquina local o, incluso, de un equipo remoto.

Cada cuenta de usuario dispone de un identificador de seguridad (SID, Security IDentifier) que es único en el dominio.

- Una cuenta de equipo sirve para autenticar a los diferentes equipos que se conectan al dominio, permitiendo o denegando su acceso a los diferentes recursos del dominio. Aunque una cuenta de equipo se puede crear de forma manual (como veremos más adelante), también se puede crear en el momento en el que el equipo se une al dominio.

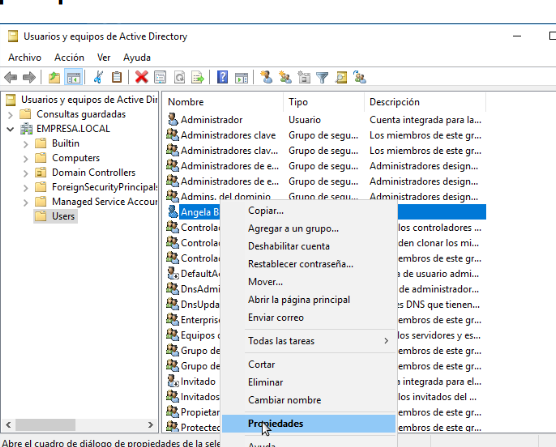

Para crear una cuenta de usuario acceder al menú Herramientas del Administrador del Servidor

-

Creación de un nuevo Usuario

Una vez creado un usuario, podemos cambiar sus propiedades.

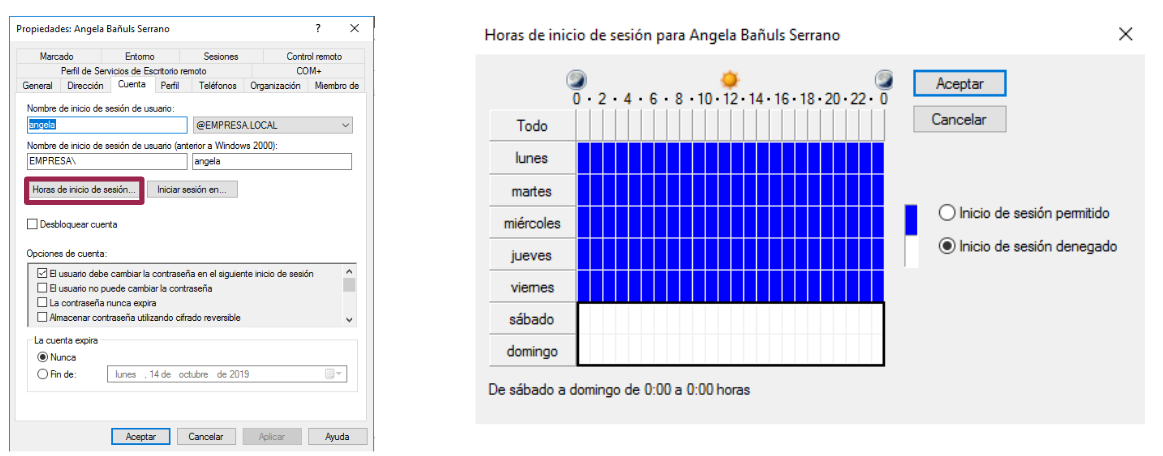

Pestaña: Cuenta

Establecer horas de inicio de sesión

Pestaña: Cuenta

Limitar los equipos desde los que un usuario puede acceder

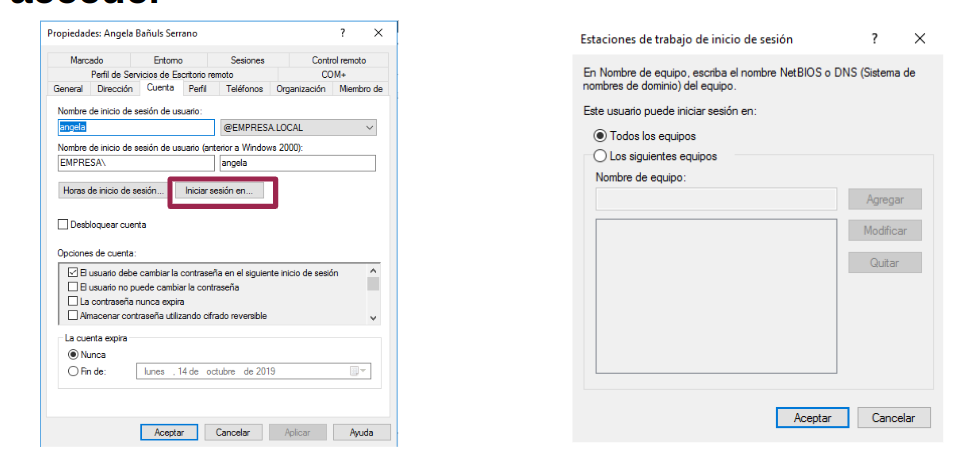

El perfil de un usuario consiste en la personalización del entorno. Por defecto, se crea una carpeta en el equipo en el que se inicia sesión, pero esto puede modificarse.

- Perfil móvil: El usuario dispondrá de su personalización en todos los equipos del bosque en los que se autentifique.

- Perfil obligatorio: El usuario no podrá personalizar su entorno. Podrá hacer modificaciones pero al iniciar sesión de nuevo se habrán perdido los cambios.

Pestaña: Perfil

Ruta de acceso al perfil: Indica donde se guardará el perfil. Si ponemos una ruta de red tendremos un perfil móvil.

Script de inicio de sesión: Se puede asociar un script para que se ejecute cada vez que el usuario inicie sesión.

Pestaña: Miembro de

Agregar / quitar grupos a los que pertenece un usuario

-

Creación de un nuevo equipo

4.2 Cuentas de grupo

Una cuenta de grupo es una colección de cuentas de usuario que se puede utilizar para asignar un conjunto de permisos y derechos a varios usuarios al mismo tiempo. Un grupo también puede contener contactos, equipos y otros grupos.

Para crear una cuenta de grupo acceder al menú Herramientas del Administrador del Servidor => Usuarios y equipos de AD

4.2.1 Tipos de grupos

Existen dos tipos de grupos:

-

Distribución: Para crear listas de distribución de correo electrónico.

-

Seguridad: Para asignar permisos a los recursos compartidos

4.2.2 Ámbitos de un grupo

El ámbito de un grupo establece su alcance, es decir, en qué partes de la red puede utilizarse, y el tipo de cuentas que pueden formar parte de él.

| Ámbito de grupo | El grupo puede incluir como miembros … | Al grupo se le pueden asignar permisos en … |

|---|---|---|

| Universal | - Cuentas de cualquier dominio del bosque - Grupos globales de cualquier dominio del bosque - Grupos universales de cualquier dominio del bosque |

Cualquier dominio del bosque |

| Global | - Cuentas del mismo dominio del grupo - Grupos globales del mismo dominio del grupo |

Cualquier dominio del bosque |

| Dominio local | - Cuentas de cualquier dominio - Grupos globales de cualquier dominio - Grupos universales de cualquier dominio - Grupos locales de su dominio |

Su dominio |

Los grupos universales se replican en los controladores de dominio que albergan el catálogo global. Cada vez que se deben comprobar los permisos se debe consultar el catálogo global.

4.3 Unidades organizativas

Una Unidad Organizativa es un contenedor de objetos que permite organizarlos en subconjuntos, dentro del dominio, siguiendo una jerarquía. De este modo, podremos establecer una estructura lógica que represente de forma adecuada nuestra organización y simplifique la administración. Me permiten delegar permisos y asignar políticas de seguridad para uno o varios objetos.

Las unidades organizativas que vienen creadas por defecto son:

- Builtin: Grupos creados por defecto del sistema.

- Computers: Cuentas de equipo incorporadas al dominio.

- DomainControllers: Equipos que son controladores.

- Users: Usuarios del dominio que se crean

- ForeignSecurityPrincipals: Contenedor para entidades principales de seguridad de dominios externos de confianza. No se debe modificar manualmente.

4.4 Directivas de grupo

Las directivas de grupo son un conjunto de reglas que controlan el entorno de trabajo de cuentas de usuario y cuentas de equipo. Las directivas de grupo proporcionan la gestión centralizada y configuración de sistemas operativos, aplicaciones y configuración de los usuarios en un entorno de Active Directory.

Para gestiona las directivas de grupo:

Herramientas->Administración de directivas de grupo

Las configuraciones de las directivas de grupo se encuentran en los objetos de directiva de grupo (GPO), que se vinculan con los siguientes contenedores de servicio de directorio de Active Directory: sitios, dominios o unidades organizativas.

No pueden aplicarse a grupos. Si se desea aplicar una GPO a un grupo debemos crear una UO y dentro de esta un nuevo grupo e incorporar a este los grupos y/o usuarios a los que queremos aplicar dicha política.

Default domain policy: Es la política que se aplica a todo el dominio empresa.local, es decir, a todos sus usuarios y equipos.

4.4.1 Creación de una nueva directiva

4.4.2 Vinculación de una directiva a una Unidad Organizativa

Para ello, desde el Administrador de directivas de grupo (gpmc.msc), pulsaremos con el botón derecho sobre la unidad organizativa a la que queramos asignarle la directiva creada.

4.4.3 Orden de prioridad de las directivas de grupo

Las GPO’s de una OU prevalecen sobre las del dominio, que a su vez prevalecen sobre las de sitio, las cuales a su vez prevalecen sobre las del equipo local.

4.5 Permisos

Los sistemas operativos de la familia Windows poseen dos niveles de permisos para los recursos compartidos:

- Permisos para carpetas compartidas: se aplican cada vez que un usuario quiere acceder a un archivo o carpeta de la red.

-

Permisos para archivos y carpetas (NTFS): se aplican sobre dispositivos con formato NTFS para definir en mayor detalle las acciones permitidas.

-

Si accedemos en modo local a los archivos o carpetas sólo intervienen los permisos NTFS

-

Si se accede a través de la red se aplican los dos niveles de permisos:

-

- 1º Permisos de carpetas compartidas

- 2º Permisos NTFS

4.5.1 Permisos de recursos compartidos

Tipos de permisos:

Control Total: Todas las operaciones y cambio de permisos.

Cambiar: permite crear, modificar y borrar carpetas y archivos,.

Lectura: sólo permite la lectura y ejecución de archivos.

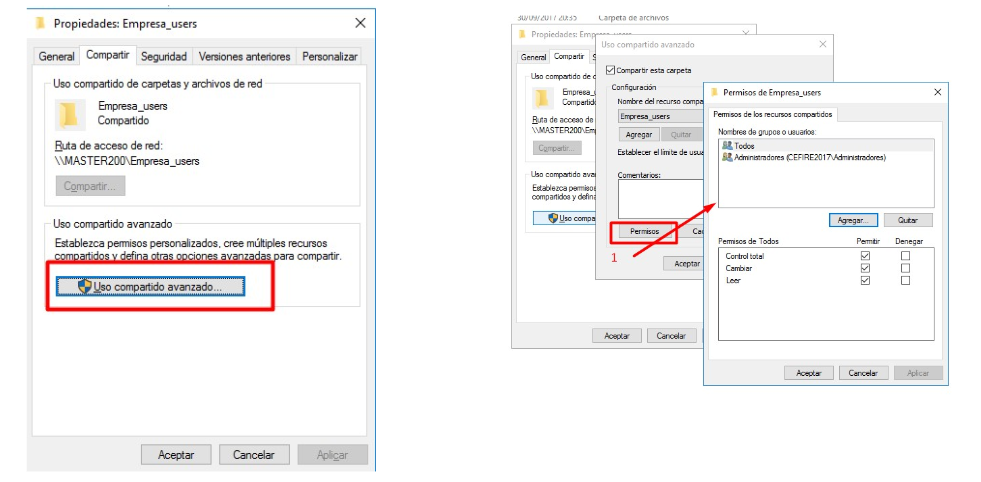

Establecer permisos de recursos compartidos

1º Compartir con usuarios específicos

Seleccionar el recurso y hacer clic con el botón secundario ‘Compartir con ….’ y usuarios específicos.

2º Compartir mediante el uso de Compartido avanzado

4.5.2 Permisos NTFS

Los Permisos NTFS permiten controlar qué usuarios y grupos puede tener acceso a archivos y carpetas en un volumen NTFS.

Podemos asignar los siguientes permisos:

- Control total. Otorga todos los permisos posibles, incluido el control total sobre los permisos NTFS y los permisos de compartir.

- Modificar. Permite leer, escribir, modificar y eliminar archivos y subcarpetas, así como ejecutar archivos.

- Lectura y ejecución. Permite ver el contenido de un archivo o carpeta y ejecutar archivos ejecutables, pero no permite modificarlos.

- Mostrar el contenido de la carpeta. Permite ver el contenido de una carpeta, pero no permite acceder a los archivos dentro de ella ni ejecutarlos.

- Lectura. Permite únicamente la lectura de archivos y carpetas, sin posibilidad de modificar o eliminar.

- Escritura. Permite crear nuevos archivos y carpetas, así como modificar o eliminar los existentes, pero no permite ver el contenido de la carpeta.

Permisos NTFS avanzados

Herencia de permisos

Al crear un archivo o una carpeta en un volumen NTFS, ese objeto hereda automáticamente los permisos de su carpeta padre, y a la inversa.

En ocasiones, puede interesarnos eliminar esa herencia de permisos. Podemos eliminarla de tres formas:

- Eliminar la herencia a nivel de la carpeta de nivel superior. Los objetos contenidos en ella dejan de heredar los permisos.

- Eliminar la herencia a nivel de subcarpeta o archivo contenido dentro del recurso principal.

- Permitir o denegar explícitamente un permiso de manera diferente a como está definido en el recurso contenedor.

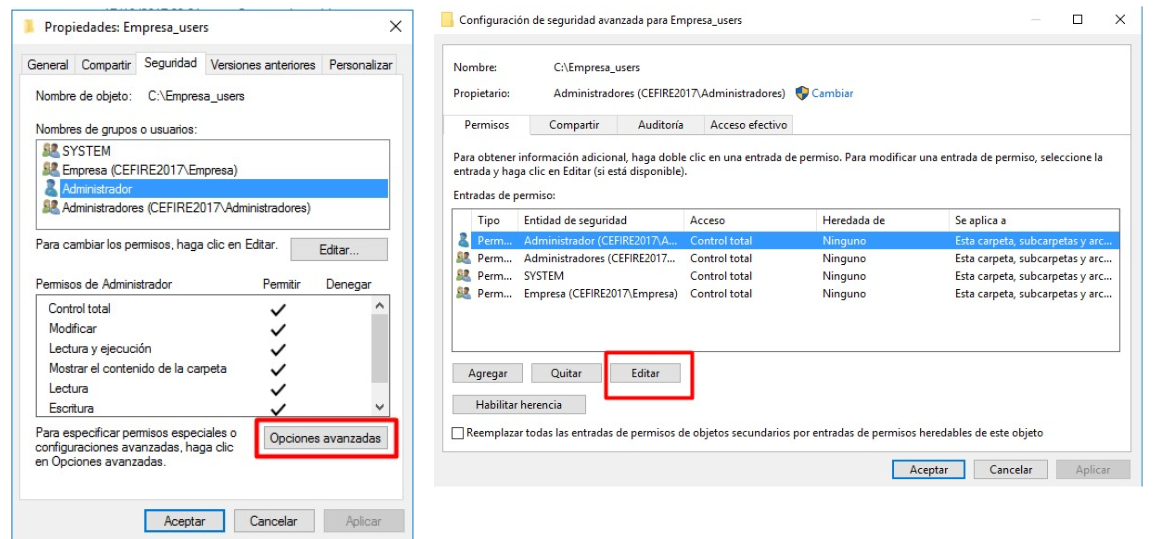

Para eliminar la herencia seguimos los siguientes pasos:

1 - Se selecciona el recurso con el botón derecho y se pulsa Propiedades

2 - A través de la pestaña Seguridad accedemos a Opciones avanzadas

3 - En el cuadro que aparece, en la pestaña Permisos, se pulsa el botón Deshabilitar herencia.

4 - Al pulsar en Deshabilitar herencia hay dos opciones:

- Convertir los permisos heredados en permisos explícitos: mantiene los permisos de todos los archivos y subcarpetas, pero no están vinculados a los de nivel superior.

- Quitar todos los permisos: elimina todos los permisos heredados.

Como norma general se marcará la primera opción, convertir los permisos en permisos explícitos.

4.6 Perfiles

Podemos definir un perfil como aquellos aspectos de configuración del equipo y del entorno de trabajo propios del usuario y que además son exportables a otras máquinas de manera transparente al mismo. mediante los perfiles conseguimos que el usuario independientemente del equipo en el que inicie la sesión disponga de un entorno de trabajo similar.

Existen tres tipos de perfiles:

- Perfiles locales : se almacenan en el equipo

- Perfiles móviles: se almacenan en el servidor

- Perfiles obligatorios: son perfiles móviles de solo lectura. Sólo el administrador puede modificarlos.

Hay que tener en cuenta de que cuando un usuario con perfil móvil inicia la sesión, la información del servidor se copia al cliente. Cuando cierra la sesión se realiza la operación inversa. Un alto número de usuarios con perfil móvil puede sobrecargar la red demasiado.